Cục Điều tra Liên bang Hoa Kỳ (FBI) đã đưa ra cảnh báo khẩn cấp về sự bùng phát của mã độc BADBOX 2.0, một mối đe dọa an ninh mạng nghiêm trọng đang lây lan nhanh chóng qua hàng triệu thiết bị điện tử tiêu dùng kết nối internet. Thường được cài đặt sẵn trên các thiết bị truyền phát trực tuyến (streaming hardware) và thiết bị IoT giá rẻ, mã độc này có khả năng đánh cắp dữ liệu, cung cấp quyền truy cập backdoor vào thiết bị và đặc biệt khó loại bỏ, gây ra những rủi ro lớn cho người dùng.

BADBOX 2.0: Sự Trở Lại Của Botnet Nguy Hiểm

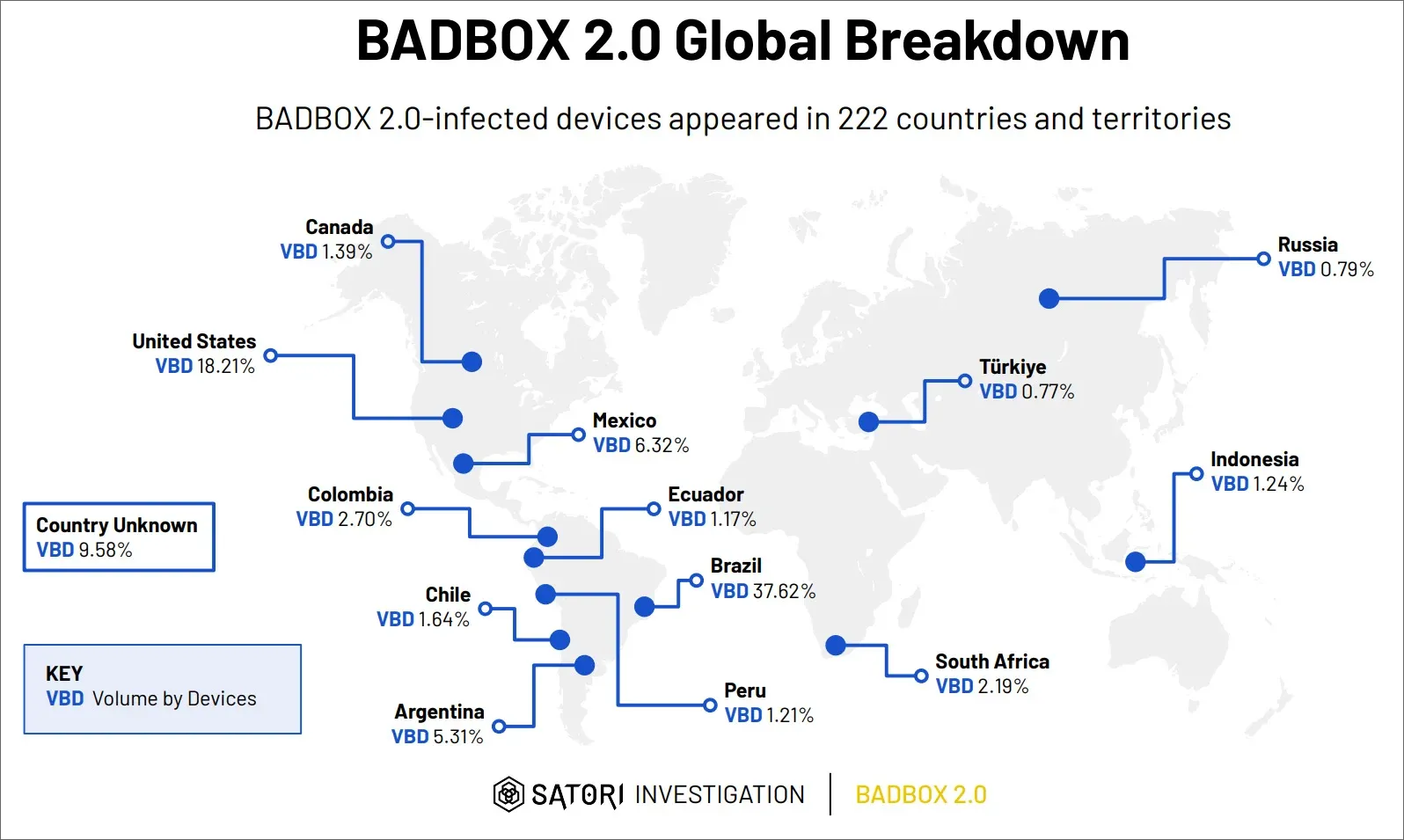

BADBOX 2.0 là phiên bản nâng cấp của mã độc BADBOX gốc, lần đầu tiên được phát hiện vào năm 2023. Mặc dù từng bị một cơ quan an ninh mạng Đức vô hiệu hóa một phần bằng cách làm gián đoạn liên lạc giữa các thiết bị bị nhiễm, sự cố gắng này chỉ làm giảm tác động chứ không loại bỏ hoàn toàn mã độc. Giờ đây, BADBOX 2.0 đã trở lại mạnh mẽ hơn, xây dựng một mạng lưới botnet khổng lồ bao gồm hơn một triệu thiết bị. Các thiết bị này bao gồm TV thông minh, thiết bị IoT, hộp truyền phát (streaming boxes), máy chiếu, máy tính bảng và nhiều thiết bị điện tử khác.

Sơ đồ phân phối mã độc BADBOX 2.0 trên các thiết bị IoT và botnet

Sơ đồ phân phối mã độc BADBOX 2.0 trên các thiết bị IoT và botnet

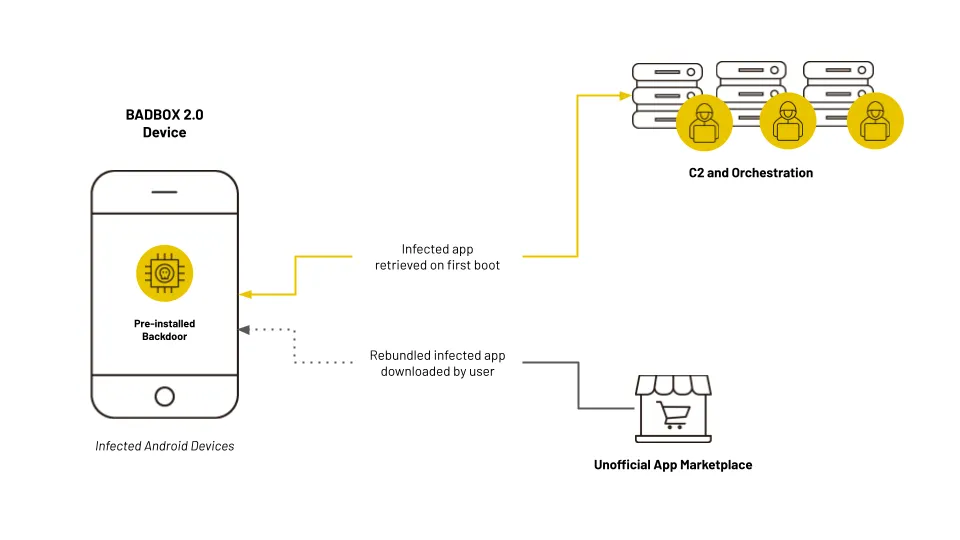

Cảnh báo của FBI về BADBOX 2.0 tiết lộ rằng hầu hết các thiết bị bị nhiễm mã độc đều được cài đặt sẵn ngay từ thời điểm bán ra, với phần lớn nguồn gốc từ Trung Quốc. Các tin tặc có thể cài đặt phần mềm độc hại vào sản phẩm trước khi người dùng mua, hoặc lây nhiễm thiết bị khi nó tải xuống các ứng dụng cần thiết có chứa backdoor, thường là trong quá trình thiết lập ban đầu. Khi bạn kết nối một thiết bị bị nhiễm vào mạng gia đình, nó có thể tự động “liên lạc” với máy chủ điều khiển, từ đó kích hoạt mã độc BADBOX 2.0. Một khi được kích hoạt, thiết bị của bạn sẽ trở thành một phần của botnet BADBOX 2.0 mà không hề có dấu hiệu rõ ràng nào cho thấy sự hiện diện của mã độc.

Quy trình lây nhiễm mã độc BADBOX 2.0 vào thiết bị điện tử thông minh

Quy trình lây nhiễm mã độc BADBOX 2.0 vào thiết bị điện tử thông minh

Tuy nhiên, không chỉ các thiết bị được cài đặt sẵn mới chứa mã độc BADBOX 2.0. Trong khi phiên bản BADBOX gốc chủ yếu dựa vào phương pháp này, BADBOX 2.0 đã được phát hiện sử dụng các cuộc tấn công drive-by download để lây nhiễm sang các thiết bị khác. Tương tự, mã độc này cũng đã được tích hợp vào các ứng dụng có sẵn để tải xuống trên các chợ ứng dụng Android bên thứ ba, điều này lý giải vì sao việc sideloading ứng dụng Android lại tiềm ẩn nhiều rủi ro đến vậy.

Mã độc BADBOX 2.0 Có Thể Làm Gì Với Thiết Bị Của Bạn?

Theo Human Security, nhóm nghiên cứu bảo mật đã phát hiện BADBOX 2.0, phiên bản mã độc cải tiến này có thể thực hiện nhiều hình thức tấn công nguy hiểm và tinh vi:

- Gian lận quảng cáo theo chương trình (Programmatic ad fraud): Sử dụng thiết bị của bạn để tạo ra lượt xem hoặc nhấp chuột giả mạo vào quảng cáo, mang lại lợi nhuận bất chính cho kẻ tấn công.

- Gian lận nhấp chuột (Click fraud): Tương tự, tự động nhấp vào các liên kết hoặc quảng cáo để tăng doanh thu bất hợp pháp.

- Dịch vụ proxy dân cư (Residential proxy services): Về cơ bản, kẻ tấn công bán quyền truy cập vào kết nối internet và thiết bị của bạn cho bên thứ ba, những người này sau đó có thể sử dụng IP của bạn để thực hiện các cuộc tấn công phức tạp hơn, bao gồm:

- Chiếm đoạt tài khoản (Account takeover – ATO): Sử dụng địa chỉ IP của bạn để đăng nhập vào các tài khoản trực tuyến của người khác.

- Tạo tài khoản giả mạo: Đăng ký các tài khoản trực tuyến mới với thông tin giả mạo.

- Tấn công từ chối dịch vụ phân tán (DDoS): Tham gia vào các cuộc tấn công DDoS quy mô lớn, làm quá tải máy chủ đích.

- Phân phối mã độc: Sử dụng thiết bị của bạn làm điểm xuất phát để phát tán các loại mã độc khác.

- Đánh cắp mã OTP (One-time password theft): Thu thập mã xác thực một lần, thường được gửi qua SMS hoặc email, để truy cập trái phép vào tài khoản.

Điều đáng lo ngại nhất về BADBOX 2.0 là tất cả các hoạt động này đều diễn ra mà không hề có bất kỳ cảnh báo nào cho người dùng. Đây không phải là loại mã độc gây ra các dấu hiệu bất thường để báo hiệu sự hiện diện của nó; ngược lại, BADBOX 2.0 muốn ẩn mình càng lâu càng tốt để tối đa hóa cơ hội khai thác thiết bị và dữ liệu của bạn.

Làm Thế Nào Để Kiểm Tra Và Xử Lý Mã độc BADBOX 2.0?

Đầu tiên, nếu bạn chưa từng mua các hộp truyền phát trực tuyến hoặc các thiết bị công nghệ kết nối internet giá rẻ không rõ nguồn gốc, đặc biệt là từ Trung Quốc, khả năng thiết bị của bạn bị nhiễm BADBOX 2.0 là thấp hơn. Tuy nhiên, bạn vẫn nên kiểm tra xem mình có sở hữu bất kỳ thiết bị nào nằm trong danh sách các model đã được Human Security xác định là bị nhiễm hay không:

| Tên thiết bị | Tên thiết bị | Tên thiết bị | Tên thiết bị |

|---|---|---|---|

| TV98 | X96Q_Max_P | Q96L2 | X96Q2 |

| X96mini | S168 | ums512_1h10_Natv | X96_S400 |

| X96mini_RP | TX3mini | HY-001 | MX10PRO |

| X96mini_Plus1 | LongTV_GN7501E | Xtv77 | NETBOX_B68 |

| X96Q_PR01 | AV-M9 | ADT-3 | OCBN |

| X96MATE_PLUS | KM1 | X96Q_PRO | Projector_T6P |

| X96QPRO-TM | sp7731e_1h10_native | M8SPROW | TV008 |

| X96Mini_5G | Q96MAX | Orbsmart_TR43 | Z6 |

| TVBOX | Smart | KM9PRO | A15 |

| Transpeed | KM7 | iSinbox | I96 |

| SMART_TV | Fujicom-SmartTV | MXQ9PRO | MBOX |

| X96Q | isinbox | Mbox | R11 |

| GameBox | KM6 | X96Max_Plus2 | TV007 |

| Q9 Stick | SP7731E | H6 | X88 |

| X98K | TXCZ |

Tiếp theo, hãy rà soát tất cả các thiết bị kết nối internet của bạn, bất kể nguồn gốc của chúng. Kiểm tra xem có bất kỳ chợ ứng dụng đáng ngờ nào mà bạn không cài đặt, các cài đặt bị thay đổi, hoặc những thay đổi khác trên thiết bị mà bạn không nhớ đã thực hiện hay không.

Đáng tiếc, việc loại bỏ mã độc BADBOX 2.0 khỏi hầu hết các thiết bị là một quá trình cực kỳ khó khăn, bởi nó đòi hỏi phải flash lại một firmware mới, “sạch”. Đối với nhiều hộp truyền phát trực tuyến và thiết bị IoT giá rẻ, firmware thay thế thường không có sẵn. Điều này có nghĩa là bạn có thể phải chấp nhận tổn thất và loại bỏ thiết bị đó để bảo vệ mạng và dữ liệu cá nhân của mình khỏi nguy cơ bị chiếm đoạt.

Mã độc BADBOX 2.0 là một lời nhắc nhở rõ ràng về tầm quan trọng của việc cảnh giác khi mua các thiết bị điện tử giá rẻ và không rõ nguồn gốc. Hãy luôn ưu tiên bảo mật và lựa chọn các sản phẩm từ nhà sản xuất uy tín để đảm bảo an toàn cho dữ liệu và hệ thống mạng của bạn.